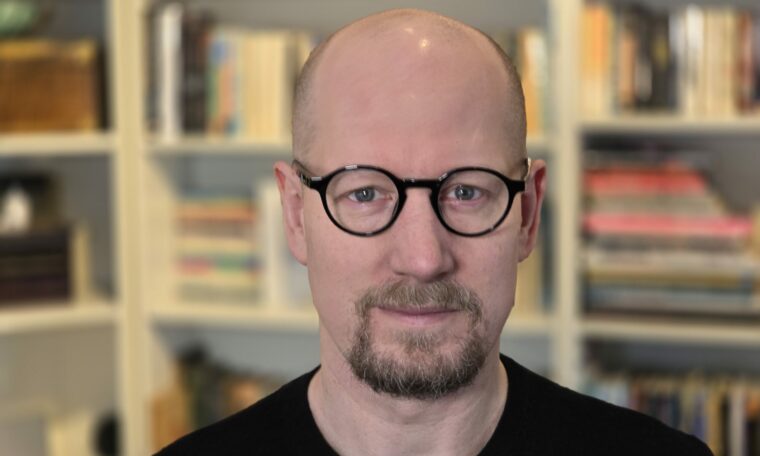

Bild: David Gray / Scanpix

Svenskt bistånd hjälper hackare att lura nätcensuren

Drygt två tusen år efter den kinesiska muren har en ny mur vuxit upp runt Kina. Men den är inte till för att skydda mot yttre fiender – utan hindrar i stället invånarna från att röra sig fritt på internet. En censurerande brandvägg mot den egna befolkningen.

Ändå lyckas ett par tusen kinesiska dissidenter varje dygn gräva ett slags digitala tunnlar under muren och ta sig ut. En av de tekniska lösningar som nätanvändarna använder är Tor, The onion router, som utvecklas med ekonomiskt stöd från bland andra Sida.

– Tor är ett anonymiseringsnätverk som gör att du kan använda tjänster på internet utan att avslöja vem du är. Dessutom är det ett effektivt sätt att runda censurförsök, säger Linus Nordberg, en av dem som utvecklar Tor.

Den kinesiska internetcensuren blockerar bland annat alla försök att ansluta till ett antal förbjudna webbplatser, till exempel Twitter och Facebook. Dessutom blockeras webbplatser som innehåller vissa förbjudna ord, som ”falun” och ”tiananmen square”.

Tor tar sig runt de här digitala hindren genom att kryptera internettrafiken och dirigera den på omvägar. Varje dag använder ett par tusen kineser Tor. I Iran är användarna ännu fler, drygt 40 000 – och runt om i världen utnyttjar ungefär 400 000 människor Tor varje dag.

Men det pågår en kapprustning. Regimerna i Kina, Etiopien, Iran och flera andra länder söker hela tiden nya sätt för att stoppa internetanvändarna. Tidigare räckte det långt med att helt enkelt blockera de möjliga anslutningarna till Tor. Dessa så kallade ingångsnoder var kända och låg helt öppna. Men då svarade utvecklarna bakom Tor med att skapa ett stort antal hemliga ingångsnoder. Motdraget från regimen blev att i stället börja analysera typiska mönster i internettrafiken, för att på så vis spåra de hemliga ingångsnoderna och blockera dem. Det kunde Philipp Winter, forskare vid Karlstads universitet, konstatera i vintras:

– Den kinesiska regimen hade hittat vissa teckensekvenser som är typiska för en Tor-anslutning. En sådan teckensekvens kan innebära att någon försöker använda Tor. För att vara säker gör den kinesiska brandväggen ett eget försök att ansluta samma väg. Lyckas det spärras den vägen för efterföljare, säger Philipp Winter.

Genom att identifiera Tor-trafiken behöver regimerna inte samla in adresslistor över möjliga ingångsnoder, utan kan helt enkelt följa i spåren på de medborgare som försöker ta Tor-vägen ut ur landet.

Philipp Winter och hans kolleger har lyckats ta reda på exakt vilka teckensekvenser som Kina och Etiopien lärt sig att känna igen.

– När en Tor-klient ansluter till ingångsnoden sker först en så kallad handskakning där de två datorerna kommer överens om vilka kryptoalgoritmer de ska använda för att dölja sin fortsatta kommunikation. Det är teckensekvenser i handskakningen som den kinesiska brandväggen lärt sig känna igen, säger Philipp Winter.

Det finns också andra sätt att identifiera en Tor-förbindelse. Tor var under en period det enda program som följde standarden för handskakning till punkt och pricka, och stack därmed ut i jämförelse med andra program på internet som också använder krypterade förbindelser. Genom att förändra handskakningen så att den i stället ser ut som när webbläsaren Firefox skakar hand med webbservern Apache kunde Tor göra det svårare att identifiera Tor-trafik.

– Ett alternativ för regimen skulle nu vara att spärra all trafik som ser ut som Firefox. Men vi utgår från att de som spärrar Tor vill att internet i stort sett ska fungera normalt. Annars hade de kunnat bryta den fysiska förbindelsen med utlandet helt. Därför försöker vi likna annan internettrafik, som kostar för mycket att stänga ner – antingen i pengar eller i anseende, säger Linus Nordberg och fortsätter:

– Blockerar man allt som ser ut som Firefox så blir censuren väldigt uppenbar. Spärras bara Tor, då är det bara en liten del av befolkningen som märker det.

Ytterligare ett steg mot att få Tor att likna annan trafik togs i vintras, med introduktionen av Obfsproxy. Obfs är en förkortning för engelskans obfuscate, förvilla, och proxy är en nätverksterm som beskriver att datatrafiken tar en omväg.

Obfsproxy är ett program som installeras i datorn och blir sista steget för trafiken innan den ger sig i väg via nätverksanslutningen. I Obfsproxy förändras utseendet på Tor-trafiken så att den ser ut som något annat, i grundutförande på ett slumpartat sätt.

– Men Obfsproxy är en öppen lösning så att vem som helst kan utveckla tillägg som exempelvis skulle kunna få Tor-trafiken att se ut som e-post eller något annat, säger Philipp Winter.

En liknande lösning är SkypeMorph, resultatet av ett forskningsprojekt vid University of Waterloo i Kanada. Med SkypeMorph förändras utseendet på Tor till att se ut som ett Skype-samtal.

– Tidigare har vi inte utvecklat nya idéer lika snabbt. Vi vill vara säkra på att de inte är skadliga för användarna, att de inte försämrar deras möjligheter att vara anonyma. Men när vi blir totalt blockerade, som i Kina och Iran, då måste vi försöka skynda på. Obfsproxy är ett resultat av det, säger Linus Nordberg.

Men att bland andra de kinesiska myndigheterna alls gett sig in i den här kapplöpningen är på sätt och vis överraskande. Skulle den kinesiska regimen vilja sänka Tor-nätverket helt och hållet skulle det sannolikt inte vara några problem. I dag består det av cirka 3 000 datorer. En riktad attack mot dessa datorer, så att de inte längre är kontaktbara, borde vara möjlig att genomföra.

– Så är det. Och varför några sådana försök inte har gjorts kan man bara spekulera kring. Kanske använder de själva Tor. Kanske är de nöjda med att de som använder Tor känner sig övervakade, att det bidrar till autocensur. Eller så är de oroliga för att ännu fler skulle vilja sätta upp Tor-noder och hjälpa till att göra nätverket stabilt om det utsattes för en sådan attack, säger Linus Nordberg.

Just tillväxten är en av Tors största utmaningar – både att övertyga fler personer om att låta sina datorer bli en Tor-nod, och att förbättra tekniken så att den klarar av fler noder.

Noder spridda över hela världen, finansierade med både offentliga medel och av privatpersoner, ökar anonymiteten och därmed användarnas tilltro till tekniken.

Men med sin nuvarande tekniska lösning kan Tor inte bli hur stort som helst. Anledningen är att varje nod till slut har en öppen förbindelse till alla de övriga 3 000 noderna i nätverket. Och tusentals öppna förbindelser blir tungt för en vanlig persondator.

– Vi tror att det finns ett tak kring 10 000 noder. Vår önskan är att fler nätverksforskare skulle intressera sig för Tor. Runt om i världen finns många forskare med inriktning på säkerhet och kryptografi som jobbar med Tor, men vi skulle också behöva personer med stor kunskap om nätverksarkitektur, säger Linus Nordberg.

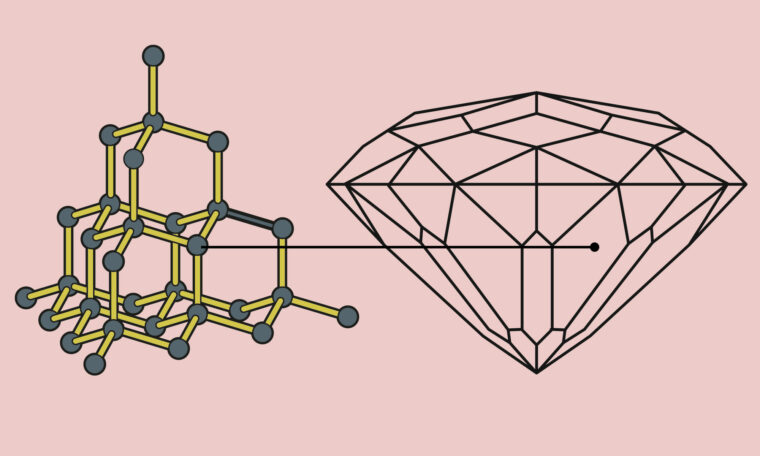

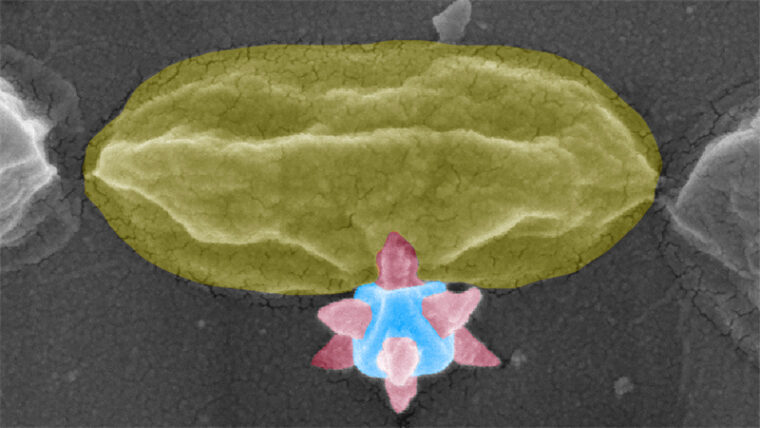

Så fungerar Tor – The Onion Router

1 Ebba vill besöka www.mailen.se men på vägen finns en brandvägg som spärrar trafiken till webbplatsen. Tor kan erbjuda en lösning.

2 Tor-programmet i Ebbas dator kontaktar Tor-nätverket och får en lista med alla datorer i världen som för tillfället ingår i nätverket. Ur listan väljer programmet automatiskt ut tre datorer, så kallade noder, som passar (A,B och C).

3 Ebbas dator förhandlar i tur och ordning fram kryptonycklar med de utvalda noderna A, B och C.

4 Det är de tre stegen via A, B och C som ger Ebba anonymitet. A vet varifrån trafiken kommer, men inte vart den ska. B fungerar som en buff ert mellan A och C, vilket gör att C inte vet varifrån trafiken kommer, men vilken destinationen är.

5 Trafiken som ska till www.mailen.se krypteras tre gånger. Först med nyckeln för C, sedan för B och slutligen för A.

6 Det färdiga datapaketet skickas till A, som tar bort sitt kryptolager. A skickar till B som tar bort nästa lager. C tar bort det sista och skickar trafiken till slutdestinationen. Informationen som www.mailen.se skickar tillbaka till Ebba krypteras i omvänd ordning.

7 Tor-programmet i Ebbas dator väljer kontinuerligt nya vägar genom nätverket för att minska risken för att identiteten avslöjas.

”Kryptolöken” som lämnar Ebbas dator har tre krypteringslager, ett för varje nod. Innerst ligger datapaketet som ska till destinationen. Också detta bör krypteras, genom att använda exempelvis https för webbsidor. Annars finns en risk för att den sista noden, C, avlyssnar trafiken.

Nätaktivisterna undervisar

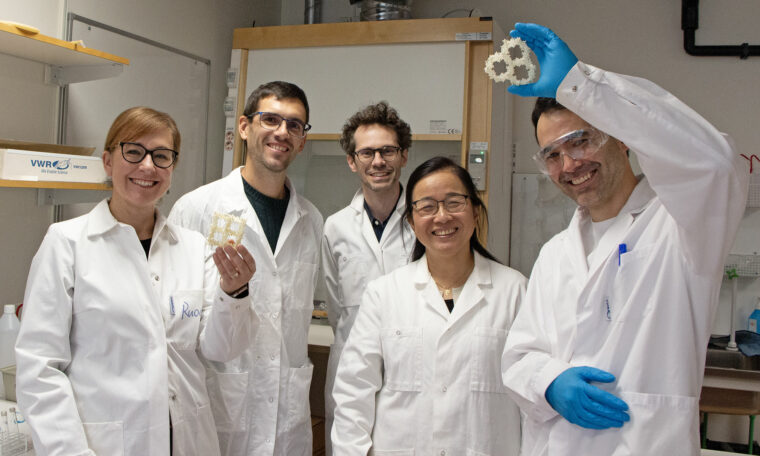

Tor är ett viktigt verktyg för nätaktivister som hjälper dissidenter, bloggare och journalister runt om i världen att undvika nätcensur. Eva Galperin, international freedom of expression coordinator i den amerikanska medborgarrättsorganisationen EFF, brukar rekommendera Tor.

– En stor fördel är att tekniken bygger på en helt öppen källkod. Det är inte en svart låda, du behöver inte lita på någon.

Men tekniken är inte problemfri – den måste användas på rätt sätt för att fungera. Utbildning är därför en av hennes viktigaste arbetsuppgifter.

Christopher Kullenberg, en av de svenska nätaktivisterna i det löst sammansatta nätverket Telecomix, lyfter också fram utbildningsinsatser som en viktig del av gruppens arbete:

– Det går inte bara att förse människor med ett datorprogram, man måste också förklara hur det ska användas. Vi har till exempel gjort snabbmanualer för Tor på arabiska, säger han.

Trots sina ansträngningar lyckas de ofta bara hjälpa ett litet fåtal genom nätcensuren – men det gör ändå stor nytta.

– I Syrien är det just nu en extrem övervakning av nätet, och regeringen använder oerhört aggressiva metoder för att hitta folk. Där har vi kontakt med kanske fem sex syrier, personer som är väldigt it-kunniga och som vet hur de ska gömma sig. De fungerar i sin tur som informationsreläer. Folk kommer till dem med sina mobiltelefoner och laddar upp sina filmer, säger Christopher Kullenberg.

Både Christopher Kullenberg och Eva Galperin är övertygade om att behovet av Tor och andra liknande verktyg kommer att växa under de kommande åren.

– Vi ser allt mer av censur och filtrering online. Människor kommer att leta vägar runt det, och resultaten är en katt och råtta-lek mellan stater och aktivister, säger Eva Galperin.

Sida ger miljonbelopp till ett fritt nät

**Varför får Tor ekonomiskt stöd?**

– En del av den svenska utrikespolitiken är att stötta demokrati, mänskliga rättigheter och yttrandefrihet runt om i världen. Det finns en särskilt strategi som handlar om att öka stödet till demokratirörelser och människor som kämpar för mänskliga rättigheter i repressiva stater. Det är inom ramen för den satsningen som Tor får stöd, säger Joachim Beijmo, kommunikationschef på Sida.

**Vilken typ av reaktioner får den här typen av stöd internationellt? Jag tänker framför allt på de länder där de här verktygen verkligen behövs. Är det kontroversiellt och ifrågasatt?**

– Det är klart att vi diplomatiskt får reaktioner på det. Men Sverige är känt som ett land som står upp för mänskliga rättigheter och yttrandefrihet och vi har också en utrikesminister och biståndsminister som är väldigt tydliga på den punkten.

**Hur stort är stödet till Tor?**

– Hittills har de fått nästan fem miljoner kronor, ungefär en tiondel av de pengar som gått till projekt som på olika sätt är kopplade till frihet på nätet.

**Vart går resten av pengarna när det gäller nätaktivism?**

– Det är ganska många av de här projekten som vi inte berättar om, eftersom de ofta utmanar stater och vi därmed kan utsätta personer och organisationer för fara. Just Tor är inte lika känsligt på det sättet, eftersom det är en tjänst som drivs från ett fritt land och erbjuder en global tjänst.

**Tor kan inte bara användas av dissidenter i totalitära regimer. Hur har ni resonerat kring det faktum att Tor också kan användas för att exempelvis skydda brottslingar?**

– Vi konstaterar att det är en risk vi måste acceptera. Syftet är att göra internets möjligheter tillgängliga för olika grupper. Men det är inte möjligt att kontrollera användandet. Det går att jämföra med andra typer av infrastruktur- och kommunikationsinvesteringar. Det går att använda för goda och också för mindre goda syften, säger Joachim Beijmo.