Bild: Getty images

Så utbildar KTH etiska hackare

Studenter på KTH får lära sig att bryta upp elektroniska lås och ta kontrollen över bilar. De kallar sig etiska hackare. Här berättar deras handledare hur hackarna gör – och vad som håller dem på rätt sida av lagen.

Det här är en artikel från 2022.

När Samantha Westmoreland kom hem från jobbet upptäckte hon att det var över 30 grader varmt inne. Hon tänkte att något hade blivit fel med termostaten och ändrade tillbaka inställningarna. Vad hon inte förstod var att detta bara var början på något helt annat. Snart drog nämligen temperaturen i väg uppåt igen. Kort därefter spelades musik på hög volym. Och som om det inte vore nog började en person prata genom en säkerhetskamera monterad över en dörr i köket.

– Mitt hjärta rusade och jag kände mig så kränkt, sa Samantha Westmoreland till en lokal tv-station i Milwaukee, USA, där hon bor med sin man.

De förstod att de hade blivit hackade. Snabbt bytte de lösenord till sitt nätverk, men det var för sent. Hackarna hade full kontroll över uppkopplade apparater i deras hem.

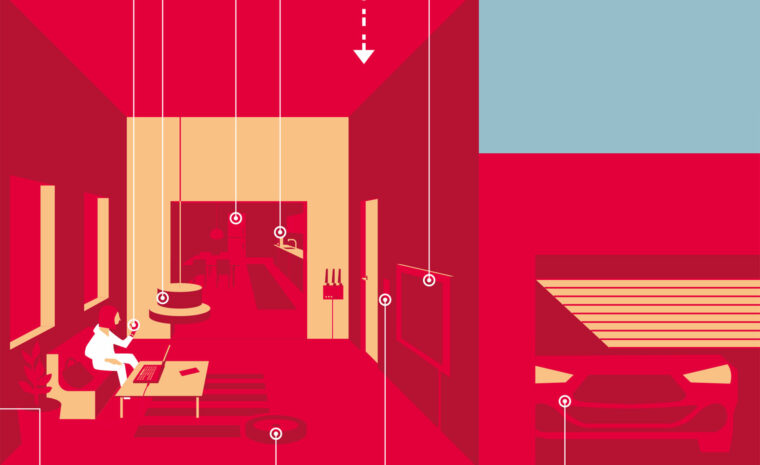

Dagens samhälle blir alltmer uppkopplat. Våra datorer och telefoner har länge kommunicerat via internet. Numera är det även vanligt med anslutningar till dörrlås, dammsugare, kylskåp, klockor och mycket annat.

Prylarna inte bara kommunicerar, många är mer avancerade än så. I princip är vi omgivna av en massa sammankopplade smådatorer – som kan bli tillgängliga för vem som helst med en internetuppkoppling. Och både privatpersoner och organisationer fortsätter att digitaliseras i allt högre takt. I dag finns det fler uppkopplade enheter än människor i världen.

Här kan hemmet hackas

Utgå från att allt kan hackas

Datorer och deras mjukvara är komplexa. En webbläsare innehåller tiotusentals filer med miljontals rader programkod, och alla filer är mer eller mindre beroende av varandra. Denna komplexitet gör risken stor att en utvecklare råkar göra ett fel som påverkar hela nätverket av system. Sådana fel har på senare tid slagit ut viktiga funktioner hos bland andra Facebook och Swedbank. Felen kan även öppna vägen för hackare.

Vi bör utgå från att allt kan hackas eller kanske redan har hackats. Det handlar mest om tid och kunskap. En billig drönare innehåller många svagheter och kan enkelt utnyttjas även av relativt oerfarna hackare. En dyrare version, där tillverkaren lagt mer tid och kraft på att göra produkten säker, kan ha färre svagheter men erfarna hackare hittar ofta ändå vägar in.

På KTH utbildar vi hackare. Kursen i etisk hackning har ett uttalat syfte att bidra till ökad cybersäkerhet, och massor av studenter gör examensarbeten på samma tema. Ett typiskt examensarbete kan vara att köpa en uppkopplad pryl på stan och försöka hitta svagheter som kan utnyttjas av hackare. Med en systematisk metod kan vi då antingen visa att produkten är säker (enligt de undersökta kriterierna) eller att den inte är säker eftersom det finns svagheter som kan utnyttjas. Våra studenter har till exempel lyckats hacka drönare, elektroniska lås, automatiserade garagesystem och elsparkcyklar.

Två studenter på KTH gav sig på en robotdammsugare under sitt examensarbete på kandidatnivå. Det kanske inte låter så farligt om din automatiska dammsugare är uppkopplad och blir hackad. Vadå? Ska hackare styra min dammsugare så att den inte städar i köket?

Men den aktuella dammsugaren marknadsförs som en säkerhetsprodukt. Den har en inbyggd videokamera som gör att användaren kan övervaka sin bostad från mobilen. Med en sådan dammsugare kan du se att ingen gör inbrott just nu, och om någon mot förmodan faktiskt gör det kan du kontakta polisen och ha en videofilm som bevis. Samtidigt skulle en illasinnad hackare kunna ta över dammsugaren, köra den mellan olika rum och filma allt inom synhåll i ditt hem.

Bild: Getty images

Våra studenter hittade två ganska allvarliga sårbarheter i dammsugaren. Först upptäckte de att datatrafiken som dammsugaren skickade mellan mobilen och servern använde det gamla okrypterade protokollet http (ett kommunikationsprotokoll för att till exempel ladda hemsidor på internet). Informationen var alltså inte skyddad med det nyare https, en säker version av just http som i dag är standard. Därmed kunde de avlyssna trafiken, helt vanlig text som skickades fullt läsbart – inklusive användarnamn och lösenord. Detta kallas en man-in-the-middle-attack. Efter att ha läst av informationen kan hackaren ta över dammsugaren genom att själv logga in med användarnamn och lösenord. Sedan är det alltså bara att köra runt och filma med full kontroll.

Den andra svagheten är relaterad till den QR-kod som används för att registrera en ny användare för en dammsugare. Det studenterna lyckades förstå var att koden genereras enligt ett förutsägbart schema (förenklat kan vi säga dammsugare nummer 1, 2, 3 och så vidare). Det betyder att vi som hackare kan registrera vilken dammsugare vi vill och skapa en ny användare och sedan fjärrstyra den. Till exempel kan jag registrera en ny användare på dammsugare nummer 7 och då köra runt och filma i den lokal där dammsugaren finns.

Bilar kan fjärrstyras

En annan grupp studenter jobbade med en adapter för bilar. Moderna bilar har en port som kallas OBD2. Den används bland annat av bilverkstäder för att göra diagnostik på en bil eller släcka felkodslampor. Ofta sitter den under ratten.

Som privatperson kan jag köpa en OBD2-adapter att sätta in den i min bil. Då kan jag göra diagnostik och släcka felkodslampor själv. En sådan kostar runt 300 kronor och finns hos de stora teknikkedjorna.

Det många kanske inte vet är att dessa adaptrar ofta innehåller funktioner för att kunna koppla upp sig via 4G, bluetooth och wifi. Det vill säga du kan göra din bil uppkopplad även om det inte var tänkt så från början från biltillverkarens sida.

En annan sak som de flesta kanske inte vet är att en sådan adapter inte bara läser av information, utan också kan sända signaler till bilens system, med andra ord styra bilens funktioner. Beroende på bilmärke, modell och tillverkningsår kan det handla om allt från att byta radiokanal eller starta vindrutetorkarna till att bestämma hastighet eller låsa upp dörrarna.

Generellt kan sägas att nyare modeller har system som hindrar en extern adapter från att komma åt de mest kritiska funktionerna. Men även hög musik eller fönster som öppnar sig mitt i vintern kan vara störande, om än kanske inte förenat med samma livsfara som att gasa till 200 kilometer i timmen.

Bild: Getty images

Våra studenter skaffade sig en adapter för cirka 300 kronor för att leta efter svagheter att testa. De blev väldigt besvikna. Det visade sig att adaptern hade ett kort och enkelt lösenord, nämligen 1234. Och inte nog med det, lösenordet var hårdkodat och kunde inte ändras. I princip kan alltså alla hackare som känner till säkerhetsbristen logga in på alla adaptrar av just detta märke, och som användare kan du inte göra något åt det.

Vi valde då att köpa in en dyrare adapter för cirka 3 000 kronor från en tillverkare känd för att vara mer seriös när det gäller säkerhet. I princip är det en liten dator med inbyggt wifi och 4G. Tillverkaren skriver på sin hemsida att adaptern bland annat kan användas till att starta bilen från mobilen, ändra volymen på stereon och begränsa maxhastigheten.

Denna adapter har ett långt och komplext lösenord på sexton tecken. Att försöka knäcka detta lösenord genom att låta en bra dator testa olika kombinationer skulle ta ungefär femtio år. Det första studenterna upptäckte var att åtta av dessa sexton tecken var baserade på adapterns ID-nummer (som i sig är baserat på hexadecimalnummer, vilket innebär att bara åtta tecken är möjliga). Eftersom ID-numren inte är helt slumpmässiga kunde vi konstruera en ordlista med alla kombinationer och söka i den listan efter rätt kombination. Denna upptäckt gjorde att lösenordet kunde knäckas på cirka sex timmar.

Lösenord hackat på knappa sekunden

Studenterna insåg att de kunde spara ännu mer tid genom att sortera ordlistan och använda en mer effektiv sökalgoritm (en binär sökalgoritm i stället för en linjär). Med den metoden kunde de knäcka lösenordet på mindre än en sekund.

Nästa steg i detta hack, som en ny grupp av studenter tog sig an, var att skapa ett datavirus (en självpropagerande mask). När en första adapter är hackad installeras kod på adaptern som letar efter andra adaptrar inom wifi-avstånd. När den får kontakt hackas den nya adaptern automatiskt och koden installeras även där. Detta kan till exempel ske om en bil står på en parkering där du kör förbi, eller om ni stannar samtidigt vid ett rödljus. Sedan kommer båda dessa infekterade bilar att leta efter nya adaptrar att infektera.

Så småningom kommer många bilar med dessa adaptrar att vara infekterade. Man kan kalla det en zombie-armé av bilar. Attackeraren har möjlighet att till exempel låsa bilarna, höja musiken eller sätta hastighetsbegränsningen till fem kilometer i timmen. Exakt vad som kan göras beror som sagt på bilmärke, modell och tillverkningsår.

Även fysiska dörrar till bostäder och andra lokaler är under attack. Våra studenter har testat de flesta uppkopplade dörrlås på marknaden och funnit en del sårbarheter som hackare kan utnyttja. Vi kan ändå konstatera att dagens smarta lås är relativt säkra jämfört med många andra saker vi kopplar upp, till exempel det smarta garaget.

Det är såklart bekvämt att kunna styra garagedörren med mobilen utan att behöva kliva ur bilen. Ett av våra examensarbeten granskade ett populärt garagesystem. Studenten hittade hela elva nya sårbarheter. Vissa innebar att attackeraren kan få tillgång till information om användaren, eller att systemet kan överbelastas så att det inte längre fungerar som det ska. Men flera av sårbarheterna gav också fullständig kontroll över garaget. En digital attack kan alltså öppna fysiska dörrar.

Säkra lösenordet till e-posten

På en del platser hänger flera garage ihop, vilket betyder att ett öppnat garage ger tillgång till flera andra. I många fall ger också garagedörren tillgång till hemmet som garaget sitter ihop med.

Allt detta låter farligt. Det är lätt att börja fantisera ihop olika skräckscenarion kring uppkopplade prylar, men det går att skydda sig. Som privatperson kommer man långt med grundläggande åtgärder. Det är lite jobbigt men väl värt mödan.

De flesta människor fattar olika beslut för att skydda sitt hem och annan fysisk egendom. Det kan vara hemlarm med direktnummer till en säkerhetsfirma, bättre lås på dörrarna, brevlåda med lås, videoövervakning och så vidare. Exakt vad man väljer beror på vad man vill skydda och hur mycket det är värt.

Tänk likadant kring IT. Dörrar brukar gå att låsa, liksom cyklar. Det är ungefär som att ha lösenord till olika apparater. Är låset dåligt ökar risken för stöld. Om cykeln är gammal och risig spelar det ingen större roll. Om den är fin och dyr vill man ha ett bra lås.

Bland det viktigaste du har för att skydda dina digitala tillgångar är inloggningen till den e-post du använder för att logga in på olika sajter, och som kan användas för att återställa andra lösenord. Om någon utomstående får kontroll över den inloggningen kan mycket jobbigt hända. Så det lösenordet ska vara unikt – inte samma som till din bostadsrättsförening eller någon liten webbshop i Kina.

Om möjligt, använd också så kallad multifaktor-autentisering, det vill säga inte bara ett lösenord utan även till exempel en tillfällig kod via sms eller e-post. Det är lite som att ha två lås till cykeln eller ytterdörren. Tänk även på att aldrig lämna ut ditt lösenord till någon. Var kritisk till länkar som kommer via epost och sociala medier. Undvik att godkänna ett okänt macro i Word eller Excel.

Prenumerera på Forskning & Framsteg!

10 tidningsnummer om året och dagliga nyheter på fof.se med kunskap baserad på vetenskap.

Varnar företag för säkerhetshål

Om du har en bra digital bashygien minskar risken drastiskt för att bli hackad. Sedan ska du såklart se till att använda mer avancerade IT-skydd om du är en person av särskilt intresse för hackare, eller om du har särskilda digitala tillgångar som kan vara extra värda att skydda.

På lång sikt kan även etiska hackare bidra till säkrare system. Våra studenter följer tydliga regler när de letar efter svagheter. Vi har antingen ett godkännande från företaget innan vi startar, eller så jobbar vi med produkter som enligt svensk lag får testas inom vissa gränser.

När vi hittar en sårbarhet som kan utnyttjas av hackare meddelar vi företaget. Vi följer en ”responsible disclosure policy” liknande den som till exempel Google använder. Tillverkaren av produkten får 90 dagar på sig att åtgärda felet. Om de påbörjar, men inte hinner klart, ger vi dem självklart mer tid. Vi vill att produkterna ska vara säkra.

När det sedan finns en uppdatering som täpper till hålet publicerar vi vårt fynd. Varje ny sårbarhet får ett unikt så kallat CVE-nummer (common vulnerabilities and exposures). Alla sårbarheter samlas i en öppen databas.

Om ett företag vägrar fixa ett problem inom 90 dagar kommer sårbarheten att få ett CVE-nummer och publiceras publikt ändå. På så sätt kan alla ta ställning till om en produkt är värd att använda, givet att det kanske finns flera kända sårbarheter som inte är åtgärdade.

Detta är relaterat till ett annat tips som är viktigt för att skydda sig, nämligen se till att hålla sina saker uppdaterade. När din dator meddelar att det finns en ny version av operativsystemet är bäst att installera uppdateringen så snart som möjligt. Innan det är gjort finns risken att hackare utnyttjar kända sårbarheter på din dator.

Så kan du skydda dig mot hackare

- Använd starka och unika lösenord.

- Använd VPN (Virtual private network), speciellt när du surfar på publika nätverk.

- Klicka bara på länkar som du litar på.

- Lämna inte ut lösenord.

- Använd olika nätverk för olika ändamål, till exempel ett för dina uppkopplade hemprylar och ett annat för jobbdatorn (segmenterade nätverk).

- Installera antivirus-program.

- Använd brandväggar.

- Uppdatera när det kommer nya uppdateringar.

Flera stora utpressningsattacker med så kallad ransomware har utnyttjat just sådana redan kända sårbarheter i till exempel Windows. Drabbade företag har helt enkelt inte uppdaterat sina system.

Med tanke på de skador som illasinnade hackare i värsta fall orsakar, kan våra projekt på KTH låta oroväckande. Men jag bedömer risken att våra studenter skulle använda sina kunskaper till något olagligt eller oetiskt som relativt liten. För det första kan en duktig hackare tjäna stora pengar och få stort erkännande på den goda sidan. Företag anställer och betalar bra för denna expertkunskap. Det finns internationella tävlingar för hackare med fina priser och erkännande. Det finns också flera plattformar för att leta buggar, ”bug bounties”.

I våra kurser har vi aktiviteter som handlar om att lära ut vad lagen säger samt vad som är etiskt. Någon som verkligen vill göra olagliga saker kan ganska enkelt komma i gång genom att googla, det behövs inte en KTH-kurs för det. All information och alla verktyg finns tillgängliga på nätet i dag. Även en kurs i kemi kan användas för att göra bomber, och en kurs i produktdesign med 3D-skrivare kan användas för att göra en pistol.

Robert Lagerström

- Civilingenjör i datateknik, doktor i elektroteknik och docent i industriella informationssystem vid KTH i Stockholm.

- Har varit gästforskare på Harvard Business School i USA.

- Författare till mer än hundra expertgranskade akademiska artiklar, samt till barnboken Forskardrömmar (Fri tanke 2021).