Internet kan slås ut på 15 minuter

De illasinnade e-brev och program vi fått via Internet hittills – som Code Red, Loveletter, Melissa, BugBear och Nimda – är bara början, trots att de vart och ett slog ut miljontals datorer över hela världen. Med dagens metoder är det möjligt att skapa en supersmittsam s k datormask. Under gynnsamma förhållanden skulle stora delar av Internet kunna infekteras på bara 15 minuter.

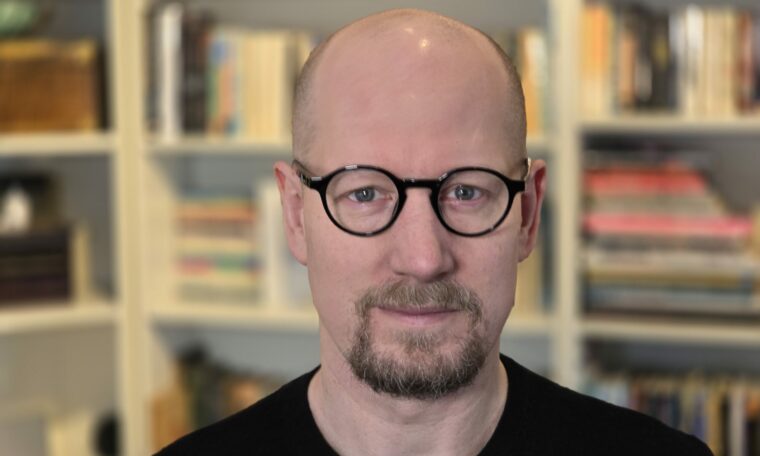

Den varningen kommer från tre virusforskare i en artikel som presenterades på en säkerhetskonferens förra året. En av de tre, Nicholas Weaver från University of California i Berkeley, myntade för något år sedan begreppet ”Warhol worm”, en mask som smittar Internet på 15 minuter. Namnet är hämtat från konstnären Andy Warhols uttalande att i framtiden kommer alla att vara kändisar i 15 minuter.

Det vi i dagligt tal kallar datorvirus är egentligen flera olika typer av s k farlig kod (se rutan på sidan 43). I dag är det maskarna som härskar, dvs program som slingrar sig från dator till dator via Internet. De flesta maskar som sprids i dag är kapabla att göra betydligt mer skada än gårdagens virus. De kan slå ut antivirusprogram och personliga brandväggar, de kan öppna bakdörrar som är åtkomliga från Internet och de kan läsa vad du skriver på tangentbordet, inklusive personliga lösenord.

– I dag är inte virus något problem. Det skrivs nästan inga virus längre, och det sprids nästan inga. Till 99 procent är det maskar och trojanska hästar som drabbar användarna, säger Joakim von Braun, säkerhetsexpert vid det internationella datorföretaget Symantecs svenska dotterbolag.

– Därför fungerar inte antivirusprogram som det enda skyddet, utan i dag måste man även använda personliga brandväggar och intrångsdetektering för att skydda sig effektivt.

Poängen med en extremt snabb mask är att varken antivirusföretagen eller någon annan mänsklig försvarsstyrka hinner med. Man måste upptäcka viruset, hitta ett motmedel och lyckas distribuera det innan den farliga koden anländer.

Enligt artikelförfattarna är en Warhol-mask alltså tekniskt möjlig. De matematiska beräkningar som artikeln använder bygger på spridningen av masken kallad Code Red. Det var ett illasinnat program som kan ha kostat företag och organisationer runt om i världen sammanlagt 26 miljarder kronor (se rutan på sidan 45).

En framträdande egenskap hos Code Red var att den innehöll en s k attacklista, adresser till datorer som innehåller hål där maskarna kan krypa in. Warhol-masken är tänkt att innehålla en gigantisk sådan lista, dessutom kombinerad med en möjlighet för masken att själv bygga ut listan på ett smart sätt.

Kontroversiella siffror

Likt många varningar av den här typen kommer de från folk som är knutna till antivirusindustrin. De har ett kommersiellt intresse av att skrämmas. Något som också poängteras av Fredrik Björck, säkerhetsexpert och forskare på Data- och systemvetenskapliga institutionen vid Stockholms universitet.

– Virusindustrin består av ett antal olika aktörer som på olika sätt tjänar på att virus skapas och sprids. Därför måste man ta industrins siffror och argument med en nypa salt.

Att siffrorna är osäkra håller Joakim von Braun med om. Däremot gillar han inte det han uppfattar som anklagelser från Fredrik Björck.

– Fredrik Björck har tidigare till och med gått ut och anklagat antivirusföretag för att vara inblandade i skapandet av virus. Han har dessutom aldrig några siffror själv att komma med utan ägnar sig bara åt att kritisera de uppgifter som finns, säger Joakim von Braun.

Frågan är laddad, och Fredrik Björck bemöter kritiken:

– I specifika fall, som jag personligen är insatt i, har det faktiskt förekommit att personer anställda vid antivirusföretag aktivt bidragit till spridningen av nya virus. Då gällde det inte de stora seriösa antivirusföretagen, av vilka Symantec är ett, svarar Fredrik Björck.

Farlig kod största IT-problemet

Brottsförebyggande rådet, BRÅ, gav år 2000 ut en rapport om den IT-relaterade brottsligheten. Enligt rapporten saknas det belägg för att denna brottslighet ”skulle vara så omfattande och allvarlig som den mytologiserade bild man gärna skapar av den”.

Detta hindrar inte att det förekommit grova brott där stora värden stått på spel. I de intervjuer som BRÅ gjorde inför rapporten uppges farlig kod vara det problem som förekommer mest, långt före andra problem som t ex dataintrång och stöld av information. Variationen är dock stor – vissa företag drabbas ytterst sällan, andra har dagliga problem.

Det brittiska företaget Messagelabs hjälper företag att filtrera bort farlig kod och skräppost från e-brev. Företagets siffror på hur mycket de silar bort kan användas som en mätsticka på virusproblemets storlek. Hösten 2000 fångade de farlig kod i ett brev av 841. År 2002 var siffran nere i ett smittat brev per 145.

Eftersom farlig kod i sig inte är olagligt är det ytterst få fall som leder till polisanmälan. Av samtliga polisanmälningar kring IT-relaterad brottslighet i Sverige som undersökts av BRÅ är det bara en enda som gäller farlig kod.

I början av 1990-talet föreslog en utredning att framställning eller spridning av skadegörande kod skulle kriminaliseras, men förslaget har inte lett till någon ny lag. I dag är det alltså lagligt i Sverige att skriva och skicka ut farlig kod, så länge det inte finns något ont uppsåt.

En liknande juridisk situation finns på Filippinerna, som är masken Loveletters ursprungsland. Kärleksviruset kom i form av ett brev med rubriken ILOVEYOU. Det finns uppgifter om att Loveletter skrevs av en student vid namn Michael Buen men spreds av hans kompis Onel de Guzman. Ingen av dem är fälld för något brott. Onel de Guzman blev visserligen åtalad, men frisläpptes eftersom det visade sig att rättsläget då brottet begicks var oklart.

De flesta ofarliga

De allra flesta maskar och virus är varken skadliga eller särskilt smittsamma, men så dyker det plötsligt upp en extremt effektiv mask som sprider sig på kort tid. Fredrik Björck är övertygad om att en supermask av Warholtyp är möjlig i dag.

All farlig kod är beroende av säkerhetsbrister i operativsystemen för att kunna fungera och sprida sig. Uppskattningsvis 90 procent av alla persondatorer på Internet använder någon version av ett och samma operativsystem, Windows.

– När nu nästan alla datorer har samma operativsystem, så får de också samma säkerhetsbrist exakt samtidigt, nämligen när bristen upptäcks. Och då kan ett virus eller annan farlig kod spridas oerhört snabbt över hela Internet.

Dessutom saknar många organisationer och privatpersoner rutiner för att snabbt installera skydd mot redan upptäckta säkerhetsbrister. Det gör att det tar lång tid från upptäckt till dess att tillräckligt många datorer är säkra.

– Alla de senaste stora attackerna har nyttjat gamla och redan publicerade brister. Om rutinerna vore bättre – kanske med hjälp av automatisk uppdatering för vissa behov – då skulle det vara betydligt svårare för farlig kod att göra skada, framhåller Fredrik Björck.

Problemet kan därför inte lösas enbart genom ännu bättre antivirusprogram, anser han. Dessa program kommer alltid att vara hjälplöst efter.

– Det krävs att lösningen utgår från själva sjukdomsorsaken, inte från symtomen. Sjukdomsorsaken är enligt min mening den likartade datormiljön och de dåliga rutinerna i kombination med de motiv som virusskrivare har för att skriva virus, säger Fredrik Björck.

Enligt BRÅ är attackerna ofta utförda av kända gärningsmän. Drygt hälften av de företag som drabbats av datorvirus eller annan farlig kod uppger att de vet vem gärningsmannen är. Av dessa är 17 procent anställda i det egna företaget (!) och 83 procent utomstående.

Gärningsmannaprofil

En av dem som känner virusskribenterna bäst är Sarah Gordon. Hon har arbetat med att kartlägga virusprogrammerare i mer än tio år. Hon är numera anställd på Symantec i USA, som bl a tillverkar antivirusprogram.

– De flesta som skriver virus är välanpassade ungdomar som har normala relationer till familj och vänner, säger Sarah Gordon.

Skribenterna är ofta män och drygt 20 år. Åldern har stigit de senaste åren. För tio år sedan var de typiska skribenterna 14-17 år gamla, i dag ligger genomsnittet på 25-28. David L Smith, som fälldes för att ha skrivit Melissa, var 30 år när han arresterades 1999.

Omkring 1996 var Sverige, Norge och Australien på topplistan över länder som bidrog till virusspridningen.

– Jag tror inte längre de är på toppen. I dag verkar Sydostasien och Storbritannien vara stora bidragsgivare. Det som i första hand avgör vilka kontinenter som blir stora är antalet nyligen uppkopplade datorer, säger Sarah Gordon.

Joakim von Braun för egen statistik över virus, maskar, trojaner och annan farlig kod. Hans databas innehåller i dag 4 059 olika illasinnade program. Han känner inte själv till några maskar skrivna i Sverige, däremot har han 31 svenska trojaner i sin databas.

– Vi har aldrig haft mer än några enstaka virus- och maskskribenter i landet. Däremot har vi en stark hackingtradition, kommenterar Joakim von Braun, dvs ungdomar som försöker tränga in i företags och myndigheters datornätverk.

Den som skriver farlig kod befinner sig längst ner i hierarkin i datorernas undre värld. Högst upp finns knäckaren, den som knäcker koder och gör intrång. De flesta knäckare och hackare ser ner på virusskapare, rentav föraktar deras underlägsna programmeringskunskaper.

– Att hacka handlar om kontroll, medan att skriva virus innebär okontrollerad förödelse. De flesta virusskribenter ser inget fel i det de gör. Till skillnad från hackare förstår de inte effekten av sin farliga kod, menar Sarah Gordon.

Sarah Gordon möter sina virusskribenter både personligen, på telefon och via Internet. De flesta vill bli sedda.

– Det har aldrig varit svårt att träffa dem. Ofta är det de som kontaktar mig. De har läst mina artiklar på nätet och tycker att jag förstår dem. Även om jag alltid gör klart för dem att jag visserligen förstår, men inte håller med.

Varför skriva virus?

Skälet till att de skriver virus varierar. En del har ont uppsåt. Andra vill mest utveckla sina programmeringsfärdigheter.

Några få skribenter vill uppnå politiska mål eller protestera genom sina virus. Sarah Gordon nämner särskilt en virusskribent från Bulgarien som var aktiv på 1980-talet. Han skrev virus för att kompensera den brist på frihet han upplevde i sitt land. ”Tanken på ett program som kunde resa själv och besöka platser dit dess upphovsman inte kunde ta sig, var det som lockade mig mest”, sade han i en intervju.

De flesta skickar dock inte ut sina virus, utan experimenterar bara på den egna datorn. Ofta är den kod som skrivs så dålig att den inte skulle klara sig ute i ”naturen”.

– Det finns inte mycket originalitet bland virusskribenter i dag, säger Sarah Gordon. Men hon tillägger att eftersom datorerna och deras program blir alltmer komplexa så verkar också den farliga koden vara det, fast den i själva verket är tämligen simpel.

Olika typer av farlig kod

Blandat hot

En mix av flera olika typer av farlig kod kallas ibland för blandat hot. Genom denna blandning kan de spridas mycket fortare eftersom upphovsmännen kombinerar de olika teknikerna, och utnyttjar flera olika säkerhetshål i datorsystemen. Det finns mängder av sådana mix-program av skadlig kod, men ett av de kända är ”Appix”. Det är en blandning av mask, virus och trojan (se dessa ord) som kan sätta antivirusskyddet ur spel. Programmet smittar sig bland annat vidare genom att använda sig av en egen mailserver. Två andra smittvägar är via besök på en webbsida eller genom fildelningsprogram som till exempel KaZaA.

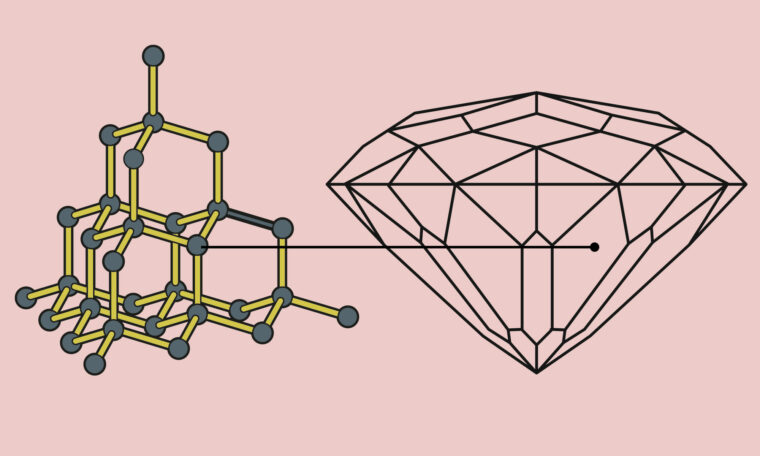

Datorvirus

Likt ett biologiskt virus kan ett datavirus inte reproducera sig utan tillgång till en värdkropp och dess celler. Ett datavirus är ett program som använder värddatorer för att kopiera sig själv och sprida sig till nya program och användare. Ett virus gömmer sig oftast i en dators operativsystem eller i något av datorns program. Virus sprider sig okontrollerat via filer eller disketter och kan till exempel orsaka att filer försvinner, minnet fylls upp, lösenord stjäls eller egentligen precis vad som helst som programinstruktioner kan tänkas utföra på beställning.

Datorvirus har fyra egenskaper:

- Spridning. – Ett virus gör hela tiden kopior av sig och sprider på detta sätt sig över hårddiskar och nätverk. Det är denna egenskap som givit viruset sitt namn.

- ”Körbart.” – Ett virus kan inte starta av sig självt utan måste startas av någon eller något. Därför utnyttjar ofta viruset datorns operativsystem som startmotor. För att klara detta gör viruset en liten ändring i operativsystemets program och får därigenom gratis starthjälp.

- Sidoeffekter – Virus innehåller vanligtvis inte bara en kod för spridning utan har även en kod för att förstöra eller ändra. Detta brukar liknas vid en robot med en stridsspets, där koden för förökning är själva roboten och stridsspetsen innehåller sidoeffekterna.

- Osynligt – För att ett virus skall kunna föröka sig och lyckas utföra sidoeffekterna är det väsentligt att det inte upptäcks i ett tidigt stadium. Virus utnyttjar vanligtvis två möjligheter till att gömma sig, kryptering eller smygteknik.

Precis som Skadlig kod är ett samlingsnamn över en rad olika typer av program, är datorvirus ett samlingsnamn för många olika typer av virusliknande program. Nedan följer några underavdelningar:

Multipartite virus

Ett virus som består av flera delar. Varje del måste rensas bort för att vara försäkrad om att systemet blir rent.

Prepending

Ett virus som smittar en fil genom prepending lägger till sig själv efter programmet det smittar istället för att skriva över det. Denna metod används nästan uteslutande idag. Eftersom viruset inte ändrar på programmet märker användaren inte av att en fil har blivit smittad. Ett prepending virus är större än ett överskrivnings virus men detta spelar inte någon roll med dagens hårddiskstorlekar.

Polymorfa virus, Mutering

Poly betyder många, och ett polymorft virus ändrar sig själv till att få många olika utseenden. Polymorfa virus förändrar sitt utseende varje gång det startas och kopieras. På så sätt blir inget virus det andra likt och därmed svårare att hitta. Förändringen sker på olika sätt, men framför allt med hjälp av krypteringsteknik.Den vanligaste tekniken att hitta ett virus är så kallad scanning. Scanning innebär att man använder en för viruset karaktäristisk söksträng för att hitta det. Men om viruset är förvrängt genom kryptering är det omöjligt att använda söksträngar för att hitta det. Därför krypteras ofta viruset för att undgå upptäckt, sedan dekrypteras det innan det startas. Det finns många virus som använder krypteringsteknik, till exempel Cascade, men de kallas ändå inte för polymorfa virus, eftersom de alltid använder samma dekrypteringskod. Denna kod kan enkelt hittas av simpla söksträngsbaserade antivirusprogram. Mutering eller polymorphism utgör en virustyp där både krypterings- och dekrypteringskoden förändras.

Stealth virus

Uttrycket stealth kommer från militära plan eller projektiler som inte syns på radarn. Syftet är att få datorn att tro att den inte är infekterad. Ett Stealth-virus kan till exempel ta bort sig själv från filerna när ett antivirus program startas för att sedan infektera dem igen när programmet avslutas. Det finns även virus som ändrar så filerna verkar lika stora som innan de blev infekterade.

För att undvika upptäckt undersöker ett Stealth-virus om det tidigare har startats något antivirusprogram, om viruset hittar ett sådant sänder det ut falska bilder av sig själv, för att lura antivirusprogrammet. Ett Stealth-virus är ett virus, som när det är ”aktivt”, gömmer de ändringar det gjort i filer och bootsektorer. Detta görs i typfallet genom att bevaka de systemfunktioner som används för att läsa av filer eller sektorer på lagringsmedia och förfalska resultatet av en sådan läsning. Detta innebär att program som försöker läsa en smittad fil eller sektor, endast ser den vanliga icke infekterade filen istället för den verkliga smittade varianten. På så vis kan virusets förändringar slinka förbi även antivirusprogram. Men för att kunna göra detta krävs att viruset är minnesresident, något som i sin tur kan upptäckas av antivirusprogram.

Ett tidigt exempel på ett Stealth-virus heter Hare. Då datorn startas om den 22 augusti skrivs texten: ”by Demon Emperor: Hare Krisna, hare, hare…”

Makrovirus

Denna typ av virus sprider sig med hjälp av bland annat Word dokument och började dyka upp under 90-talet. Ibland sägs att makrovirus utgör mer än 80 % av alla virus.

Med ett makro kan man skapa genvägar för sitt arbete. Man kan till exempel lägga in ett makro i Word, Excel och flera andra program, så att man med ett par enkla knapptryckningar formaterar ett dokument efter en viss mall. Sedan går det att spara dokumentet och skicka det till en mottagare. Makrot underlättar på så vis arbetet, i synnerhet det rutinmässiga, och sparar en massa tid.

Makrokommandon skrivs i särskilda makrospråk och dessa är så kraftfulla att de lätt kan användas för att skapa farlig kod. Makrospråken i Word, Excel och andra Windows-program kan användas för att programmera om delar av operativsystemet.

Melissa är ett exempel på ett makrovirus. Det började dyka upp i diskussionslistor på nätet under början av 1999. Det spreds genom en bifogad, infekterad Word-fil. I ärenderaden stod: ”Viktigt meddelande från XX”, där XX var en persons namn. I brevet stod sedan ”Här är brevet du väntat på! Visa det inte för någon annan”. Flera olika varianter på detta tema finns. Då dokumentet öppnas smittas datorn. Virusprogrammet stjäl sedan adresser ur adressboken i Outlook Express. Därefter skickar Melissa automatiskt ut meddelanden till de 50 första i adressboken. Var och en av dessa personer får sedan var sin Word-fil och snart skickas en otrolig mängd bilagor runt Internet. Flera företag har fått sina mailservrar överbelastade av dessa bilagor.

Retro-virus

En typ av virus som väntar tills alla tänkbara backup-medier har infekterats innan det genomför synliga angrepp. Därigenom går det inte att återställa systemet i osmittat skick. Det här är ett virus som är konstruerat för att undgå upptäckt av antivirusprogram och kallas ibland för ”anti-anti-virus-virus”.

Trojansk häst

En trojansk häst är en form av sabotage som genomförs via ett program som samtidigt (till synes) uträttar en meningsfull uppgift. Liksom i den grekiska mytologin ligger det skadliga uppgifterna inbyggt inuti bäraren. Ett användbart och nyttigt datorprogram kan alltså vara bärare av skadliga instruktioner.

Trojanska hästar har för det mesta namn som gör att de ser ut att vara spel, skärmsläckare eller andra enkla datorprogram. När de sedan används kan de ställa till med stor skada för användaren, till exempel radera filer, ändra på data, stjäla lösenord eller andra känsliga uppgifter. Det kan också vara att öppna upp säkerhetshål i datorn som med ”Netbus” och ”Back Orifice” (se dessa nedan).

En del datorvirus bär med sig trojanska hästar och installerar dem osynligt, men det kan även ske tvärtom att en trojansk häst bär med sig ett eller flera virus. Trojanska hästar De förökar sig inte på egen hand som ett virus, gör inte kopior av sig själv som en mask utan sprids vanligen genom e-post eller nedladdning från webben.

Bland de farligaste trojanska hästarna är de som öppnar upp säkerhetsbrister i ens dator genom att installera en bakdörr. En bakdörr innebär att vem som helst på Internet kan få full access i din dator. Med andra ord så kan en annan person till exempel fjärrstyra din dator över nätet, ladda upp/ner filer (inklusive lösenordsfiler), köra program, formatera hårddisken, radera filer, se vad du skriver, öppna stänga cd-rom spelarens släde, avlyssna inkopplade mikrofoner med mera.

Det finns flera exempel på trojanska hästar som öppnar upp bakdörrar för program som Netbus och Back Orifice. Dessa dök upp under 1998 och tillåter alltså att en annan användare går in och fjärrstyr datorn. Den ursprungliga tanken bakom detta är funktionen att kunna sköta ett datornät från distans, för att slippa närvara rent fysiskt varje gång något behöver åtgärdas.

Ett annat exempel på trojansk häst och som körs från en fjärrvärd och som kan användas för att styra ett datorsystem eller få det att angripa andra nät kallas Trin00. Programmet klassificeras även som ett angreppsverktyg av typen distribuerad Denial of Service, DoS (se detta ord).

Logisk bomb, Time bomb, Tidsbomb

En speciell form av trojansk häst kallas för en logisk bomb. Den attackerar vid särskilda tillfällen, antingen vid bestämda klockslag, eller vid särskilda omständigheter. En sådan omständighet kan vara att en viss person loggar in på datorn/nätverket eller att ett program startas. En logisk bomb är en enkel ”if” – sats som sätts i verksamhet så fort som de ingående parametrarna införlivas. Detta kan vara en speciell tid eller så fort ett namn används eller utelämnas.

Ett gammalt känt fall gällde en programmerare som arbetade med systemet kring företagets lönelistor. Han beslutade helt enkelt att försäkra sig om ett jobb på firman genom att implementera en logisk bomb som frigjordes så fort som hans namn togs bort ur lönelistan. På detta sätt skulle han inte kunna bli sparkad utan vidare. Det visade sig att han just blev sparkad och den logiska bomben sattes i verksamhet med filradering mm som följd. Det var inte förrän han blev lovad en fortsatt anställning som han avslöjade var i programkoden den logiska bomben låg. Han blev aldrig åtalad.

Datormask

På samma sätt som ett datorvirus använder sig en mask av datorer som värdar för att reproducera sig. Till skillnad från ett virus rör sig en mask mer självständigt över ett nätverk och letar upp friska värdar att smitta ned. En mask kopierar sig själv med identiska kopior och växer därigenom ohämmat. En mask är inte ett ”virus” i egentlig bemärkelse, eftersom det kan reproducera sig själv på egen hand. Ett bra exempel är masken ILOVEYOU, som automatiskt skickade sig själv med e-post till alla adresser i windows-mottagarens adressbok.

Maskar kan mycket snabbt spridas till hundratusentals datorer via lokala nätverk och Internet. Även maskar kan bära med sig andra skadliga instruktioner och program.

Det finns i princip två typer av maskar, de som drabbar vanliga användare i form av infekterade datorer, (och ofta massutskick med e-brev) och de som angriper nätverkens serverar. De senare är minst lika allvarliga, även om dessa inte syns för slutanvändaren mer än i form av att nätverk eller webbsidor slutar fungera. Ett exempel på sådan servermask är Code Red, som även har fått en rad underavdelningar.

Code Red utnyttjade ursprungligen en bugg i Microsofts webbserver Internet Information Server (finns i Windows NT och Windows 2000 och kan inte drabba andra operativsystem) som gör det möjligt för i stort sett vem som helst att ta kontroll över webbservern.

Denna bugg har varit känd en längre tid, men ett stort antal webbservrar inte fått denna bugg fixad och är därmed mottagliga för denna mask.

Detta faktum har gjort det enkelt för Code Red att sprida sig mycket snabbt. Det räckte med att endast en server smittades med Code Red. Denna server började sedan leta upp andra servrar på Internet som inte fått den aktuella buggen fixad. Varje ny server som smittades blev en marionett i sökandet efter nya måltavlor.Detta gjorde att spridningen av Code Red blev exponentiell och lyckades smitta över 200 000 webbservar världen över inom loppet av några timmar.

Farliga script

ActiveX är en teknik som har utvecklats av Microsoft för att olika programkomponenter ska kunna samverka i nätverksmiljö, som till exempel Internet, oavsett vilket programmeringsspråk som använts för att skapa dem. Microsofts Office-assistent ”Gemet” använder ActiveX-teknik. Farlig kod kan användas för att missbruka befintliga ActiveX-komponenter eller finnas med i nya ActiveX-komponenter som man laddar ned till datorn.

Java miniprogram, script, är program som startas automatiskt och är skrivna i Java (ursprungligen utvecklat av Sun Microsystems). Java miniprogram klarar av hur många uppgifter som helst och kan bäddas in i webbsidor och skickas som e-postbilagor. Skadliga JavaScript kan utgöra ett allvarligt hot, eftersom de flesta webbläsare startar dem automatiskt.

Fientliga script är i korthet fientliga koder så som ActiveX-komponenter och JavaScript som göms i html-kod på webbsidor eller i mail. Script är en företeelse som växer sig allt starkare. Förr behövde man ofta dubbelklicka på en länk eller bifogad fil för att datorn skulle bli smittad. Med dessa script räcker det oftast att besöka en sida med dessa script för att infektera datorn. Både JavaScript och Active X är tillräckligt kraftfulla för att infoga skadlig kod när man surfar.

Cookie, Kaka

Ett meddelande från webbservern till webbläsaren som kan innehålla information om slutanvändaren. Webbläsaren lagrar meddelandet i en textfil och skickar tillbaka meddelandet till servern varje gång webbläsaren vill ha en webbsida från servern. Exempel på data som ofta lagras är information om användarens surfvanor, intressen eller demografiska uppgifter. Tekniken används också för att identifiera användare och anpassa inställningarna på webbsidor. Cookies kan även användas för att spåra användarens aktiviteter på en webbplats. Coockie-systemet har alltså utvecklats för nyttiga funktioner, men kan även missbrukas för att spionera på användare.

DoS attack

DoS står för ”Denial of Service” och innebär att måldatorn för en DoS attack blir så upptagen så att dess tjänster inte längre blir nåbara för någon. Eller att bandbredden fylls upp så att inkommande uppkopplingar inte får en chans att tränga igenom. En tjänst är t ex web, mail, ftp, uppkoppling mot Internet eller annat. Exempel på en DoS attack är att en webbserver inte längre går att nå på grund av att någon person gör väldigt många uppkopplingar mot webbservern.

Mailbomb

Detta är när e-brev skickats massor med gånger till en och samma person med avsikt att fylla upp personens e-brevlåda.

Hoax, Falska varningar

Ett så kallat hoax är en varning om en farlig kod som inte finns, det vill säga ett elakt rykte som du uppmanas att skicka vidare till alla du känner. Varningarna som brukar cirkulera via e-postmeddelanden på Internet skrämmer upp människor i onödan. Virushoax eller ”falska virus” kallar man meddelanden som varnar om virus i e-posten. Brev som varnar alla för att öppna e-post med ärenderaden ”Win a Holiday” eller ”Good Times” är sällan sanna utan där består ”viruset” av att alla skickar meddelandet vidare.

Spyware, Spionprogram

Spionprogram kallas all mjukvara eller program som utnyttjar en användares Internet-uppkoppling i bakgrunden ( eng. ”backchannel”) utan dennes vetskap eller tillåtelse. En tyst användning i bakgrunden av Internets ”backchannel” kräver en fullständig och sanningsenlig redovisning av backkanalens användning, samt ett uttryckligt samtycke till en sådan användning. Utan tillstånd betraktas handlingen som stöld av information.

SATAN (Security Administrator Tool for Analyzing Networks)

SATAN är ett verktyg för att från en fjärranslutning känna av och identifiera de sårbara punkterna i IP-nät. Det kan användas av nätverksansvariga för att identifiera systemets säkerhetssvagheter. Det kan också användas av hackare för att upptäcka systemets svaga punkter.

Piggybacking, Tjuvåkning

Program och system för att vinna otillåtet tillträde till ett system via en annan användares vanliga anslutning.

Zombie

En typ av program eller system i en dator som i hemlighet har försetts med ett vilande program som senare väcks för att starta en gemensam attack på andra system. Zombies är ett relativt nytt fenomen.

Nuke

En så kallad ”nuke” är ett sätt att få måldatorn att frysa, det vill säga helt stanna upp, eller starta om på grund av ett fel i operativsystemet som utnyttjas av den programvara som skickade ut nuke-attacken.

Portscan, Portavsökning

Program och system som undersöker vilka tjänster som är igång i exempel en nätverksserver, dvs går igenom alla portar och ser vilka som är aktiva. Att göra en portscan brukar uppfattas som förberedelse för olaga dataintrång och uppskattas inte. Portavsökning kan nämligen vara ett försök av hackare att hitta en dators eller ett näts svagheter genom att avsöka eller avkänna systemportarna med hjälp av begäran om information. Det kan användas av IT-ansvariga för att upptäcka och åtgärda säkerhetsluckor. Men det kan även användas med onda avsikter för att upptäcka och utnyttja svagheter.

Chipping

Precis som en mjukvara kan innehålla oväntade funktioner kan det också inplanteras sådana funktioner i hårdvaran. Dagens elektroniska kretsar (chip) innehåller många miljoner integrerade kretsar som kan konfigureras så att de kan innehålla oväntade funktioner för systemet och användaren av dessa kretsar. Exempelvis skulle de kunna konstrueras så att de förstörs efter viss tid, alternativt förstörs när de får en viss signal. Kretsarna skulle också kunna leverera en signal för att de ska kunna lägesbestämma systemet/maskinen med det inbäddade kretsen och därefter bekämpas av något annat elektroniskt- eller konventionellt vapensystem. Listan på alternativa möjligheter och påverkansformer med detta medel begränsas nog enbart av fantasin. Säkerhetsexperter tror att om chipping skulle förekomma idag skulle antagligen verkan vara enorm då byggandet av mikrochip är koncentrerat till ett mycket fåtal producenter.

Farlig kod är ett bättre ord

Malware är ett vanligt engelskt namn för alla typer av oönskade program som virus, maskar, trojaner och skämt. Det är i sin tur en förkortning för ”malicious software”, ondsint mjukvara. På svenska rekommenderas begreppet farlig kod som samlingsnamn, men vanligt är också ”elak kod”, ”illasinnad kod” och ”illvillig kod”. En fördel med att använda samlingsnamnet är att de riktigt effektiva programmen i dag använder tekniker hämtade från alla former av virus, maskar och trojanska hästar.

Virus

Datorvirus behöver ett värdprogram eller ett värddokument för att fungera och en dator som det körs på för att kopiera sig själv. En typ av vanliga virus är s k makrovirus som gömmer sig i framför allt Word- och Exceldokument. Virus är också ofta ett samlingsnamn på alla farliga och oönskade program. Ett virus gör ofta oförargliga saker, som att visa en meningslös text eller en fånig gubbe som vandrar över rutan, men det kan också göra mer allvarliga saker, som att radera dokument eller krascha hårddisken.

Mask

Till skillnad från ett virus rör sig en mask mer självständigt över ett nätverk och letar upp friska värdar att smitta ner. De maskar som syns är de som kommer med ett e-brev. De sprids vidare genom att använda den infekterade datorns e-postadresser. Men maskar kan också spridas från server till server i ett datornät. De syns inte för vanliga användare men kan ställa till mycket skada, t ex genom att överlasta nätverket eller föra med sig virus som i sin tur skadar datorerna.

Trojansk häst

En trojansk häst lurar användaren genom att komma förklädd i ett nyttigt och användbart program. Många maskar som sprids genom e-post kallas trojanska eftersom det krävs att man öppnar e-brevet (och därmed startar ett program) för att bli infekterad och skicka masken vidare. I dag nyttjar man också s k fientliga script som medför att bara man tittar på en webbsida eller förhandsgranskar ett e-brev så kan man bli smittad. Trojanska hästar är oftare än maskar och virus medvetet skadliga. De kan öppna datorn för intrång och därmed förstörelse och stöld eller bara skicka känslig information till förövaren via nätet.

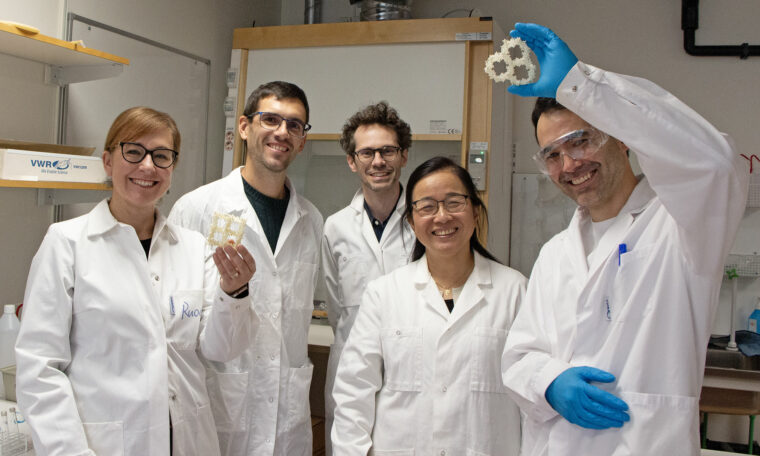

Farlig kod kostar miljarder

År 2000 uppskattade Brottsförebyggande rådet att skador orsakade av farlig kod kostade företagen i Sverige mellan 11 och 52 miljoner kronor. Men även om marginalerna tycks väl tilltagna är siffran osäker. I enkäten som ligger till grund för uppgiften är det endast ett fåtal företag som har kunnat uppskatta den ekonomiska skadan av ett datorvirus.

Kostnaderna består dels av förlorade arbetstimmar pga att datasystemet är ur funktion, dels den arbetsinsats som krävs för att återställa systemen. Har viruset dessutom förstört information kostar det att återskapa den, om det över huvud taget är möjligt.

Det amerikanska analysföretaget Computer Economics har uppskattat viruskostnader sedan 1995. Enligt dem var år 2000 ett rekordår. Kostnaden för företag över hela världen uppskattas till sammanlagt 171 miljarder kronor det året. År 2001 sjönk kostnaden, enligt deras bedömning till 132 miljarder kronor. Att kostnaderna blev så höga 2000 berodde på att många företag helt enkelt inte var förberedda. Dyrast under 2001 var Code Red som enligt Computer Economics kostade företagen 26 miljarder kronor. Siffrorna är grundade på intervjuer med drabbade företag.

För privatpersoner blir ett datorvirus kostsamt främst om man måste lämna in sin dator för att bli av med viruset. I en undersökning av Brottsförebyggande rådet uppgav 10 procent av dem som drabbats av virus att de blivit tvungna att lämna in sin dator för att få den återställd.